Multi-Faktor-Authentifizierung

Um die IT-Sicherheit an der Universität weiter zu stärken, wird schrittweise die Multi-Faktor-Authentifizierung (MFA) für die Anmeldung an zentralen IT-Diensten eingeführt. Dieses Verfahren bietet einen zusätzlichen Schutz vor unbefugtem Zugriff und Datenmissbrauch, indem es neben dem Passwort eine zweite Sicherheitskomponente erfordert.

Dies betrifft alle Dienste, die über WueLogin genutzt werden – darunter Outlook im Web, VPN, WueStudy, WueCampus, WebShop, Zoom, Lecuture etc.

Direkter Link zu Microsoft-Konto - MFA einrichten

Microsoft Authenticator App

- App auf Smartphone oder Tablet

- für alle vom RZ empfohlen:

Mitarbeitende, Studis, Gasthörer, Frühstudis/Unitag, UKW, LehrKH

YubiKey

- Hardware Sicherheitsschlüssel

- USB-Anschluss (USB-A, USB-C, USB-Ci)

TOTP

- 6-stelliger Sicherheitscode

- mit einer App Ihrer Wahl auf Smarphone, Tablet

- Apps auch für PC oder Laptop verfügbar

Hinweise und Tipps

Wir empfehlen dringend, den zweiten Faktor zusätzlich auf mindestens einem weiteren Gerät (z. B. Tablet, älteres Smartphone oder auch YubiKey) einzurichten. So stellen Sie sicher, dass Sie im Falle eines Geräteverlusts, -defekts oder -Reset den Zugang zu Ihrem Account behalten.

Falls kein weiteres Gerät verfügbar ist, können Sie alternativ ein TOTP-Client auf einem persönlichen Laptop oder PC einrichten. Weiter Infos erhalten Sie auf Anfrage per Mail vom IT-Support.

Der zweite Faktor ist gerätespezifisch. Das heißt er funktioniert nur auf dem Gerät, auf dem er ursprünglich eingerichtet wurde. Bei der Nutzung von Datentransferanwendungen (iOS Schnellstart, Samsungs Smartswitch, Google-Backup, etc.) wird zwar die App übertragen, funktioniert auf dem neuen Gerät jedoch nicht. Die App MUSS auf dem neuen Gerät neu eingerichtet werden.

Wichtig: die Einrichtung eines neuen zweiten Faktors erfordert immer die Authentifizierung mit dem bestehenden zweiten Faktor. Sie benötigen also zwingend Zugriff auf die Authenticator App Ihres bisherigen Geräts, um MFA auf einem neuen Gerät einzurichten. Haben Sie das Handy schon zurückgesetzt, sind Sie effektiv aus Ihrem Account ausgesperrt. In diesem Fall muss MFA durch den IT-Support zurückgesetzt werden.

Durch die Deinstallation der Authenticator App wird der zweite Faktor auf dem Gerät unbrauchbar und MUSS neu eingerichtet werden. Sollten Sie den zweiten Faktor auf nur einem Gerät installiert haben und die App von diesem deinstallieren, sind Sie effektiv aus Ihrem Account ausgesperrt. In diesem Fall muss MFA durch den IT-Support zurückgesetzt werden.

FAQ - Überblick & Fragen

Bei der WueLogin Anmeldung merkt sich der Browser über ein Cookie, mit welchem Account Sie angemeldet sind. Wenn Sie sich nun mit dem zweiten Acocunt anmelden wollen, kommt es wegen des Cookies zu Problemen. Sie werden immer mit dem ersten Account angemeldet, der Wechsel zum zweiten Account gelingt nicht.

Lösungen:

- Zwei verschiedene Browser verwenden (z. B. Chrome & Firefox) - parallel für jeden Account einen separaten Browser

- Browser komplett schließen und Cookies löschen

- Für die Anmeldung mit dem zweiten Account ein privates/inkognito Browserfenster verwenden

Vermutlich nutzen Sie als Browser Safari, der unter maOS nicht unterstützt wird. Unter macOS wird nur Google Chrome unterstützt.

Infos zu Browsern finden Sie unter Unterstützung der FIDO2-Authentifizierung mit Microsoft

Fehler treten häufig auf, wenn unter Linux nicht der unterstützte Google Chrome Browser sondern ein anderer verwendet wird.

Unter Linux wird nur Google Chrome vollumfänglich unterstützt.

Infos zu Browsern finden Sie unter Unterstützung der FIDO2-Authentifizierung mit Microsoft

Ja, es muss aber ein Microsoft-kompatibler FIDO2-Sicherheitsschlüssel sein.

Eine Liste der Anbieter finden Sie unter Anbieter Microsoft-kompatibler FIDO2-Sicherheitsschlüssel

A)

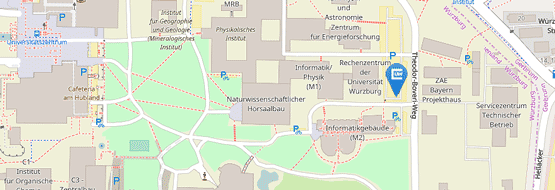

Wenn Sie keinen weiteren Sicherheitsfaktor hinterlegt haben müssen Sie sich persönlich im IT-Support einen befristeten Zugangspass abholen.

B)

Wenn Sie neben der App noch einen YubiKey eingerichtet haben, müssen Sie folgendermaßen vorgehen:

Bitte verwenden Sie als Browser Google Chrome oder Edge. Unter Linux und macOS wird ausschließlich Google Chrome unterstützt.

- Melden Sie sich wie gewohnt an, bis Sie die Anmeldung bestätigen müssen.

- Wählen Sie hier [Ich kann meine Microsoft-Authenticator-App im Moment nicht verwenden]

- Wählen Sie [Gesichtserkennung, Fingerabdruck, PIN oder Sicherheitsschlüssel]

- Wählen Sie ggf. über [Verwenden eines anderen Geräts] den [Sicherheitsschlüssel] aus

- Geben Sie Ihre Sicherheitschlüssel-PIN ein

- Tippen Sie auf den Sicherheitsschlüssel

Ja, das ist problemlos möglich.

Sie erhalten auf beiden Geräten die Benachrichtigungen zur Login-Bestätigung und können die Anmeldung auf einem beliebigen Gerät genehmigen.

Wenn die App auf dem Smartphone Ihr einziger zweiter Faktor war, sind Sie zunächst vom Zugriff auf MFA geschützte Dienste ausgesperrt.

Sie müssen die App auf Ihrem neuen Smartphone neu einrichten.

Bevor das technisch überhaupt möglich ist, muss die Multi-Faktor-Authentifizierung für Sie zurückgesetzt werden - wenden Sie sich an den IT-Support.

Wenn Sie noch einen alternativen zweiten Faktor registriert haben z.B. YubiKey oder MFA App auf einem anderen Gerät, dann können Sie die Microsoft Authenticater App einfach auf Ihrem neuen Smartphone einrichten.

Wenn die App Ihr einziger zweiter Faktor war, sind Sie zunächst vom Zugriff auf geschützte Dienste ausgesperrt.

Bitte wenden Sie sich an den IT-Support – die Multi-Faktor-Authentifizierung muss für Sie zurückgesetzt werden, bevor Sie sie neu einrichten können.

Wenn Sie noch einen alternativen zweiten Faktor registriert haben z.B. YubiKey oder MFA App auf einem anderen Gerät, dann können Sie die Microsoft Authenticater App einfach auf Ihrem Smartphone einrichten.

Wenn die App auf dem Smartphone Ihr einziger zweiter Faktor war, sind Sie zunächst vom Zugriff auf MFA geschützte Dienste ausgesperrt.

Sie müssen die App auf Ihrem neuen Smartphone neu einrichten.

Bevor das technisch überhaupt möglich ist, muss die Multi-Faktor-Authentifizierung für Sie zurückgesetzt werden - wenden Sie sich an den IT-Support.

Wenn Sie noch einen alternativen zweiten Faktor registriert haben z.B. YubiKey oder MFA App auf einem anderen Gerät, dann können Sie die Microsoft Authenticater App einfach auf Ihrem neuen Smartphone einrichten.

Der Link zu den Sicherheitsinformationen Ihres Microsoft-Kontos lautet:

Alternativ nach Anmeldung an office.com oder go.uniwue.de/o365 - rechts oben auf Ihr Profil klicken - Konto anzeigen - links im Menü auf Security-Info

Setzen Sie das altes Smartphone keinesfalls zurück oder löschen voreilig die App, bevor die App auf dem neuen Smartphone NEU EINGERICHTET ist.

Auch wenn Datentransferanwendungen (iOS Schnellstart, Samsungs Smartswitch, Google-Backup, etc.) die App scheinbar übertragen, ist sie auf dem neuen Smartphone nicht funktionsfähig. MFA muss auf dem neuen Smartphone neu eingerichtet werden – dafür benötigen Sie weiterhin Zugriff auf die App auf dem alten Gerät.

Erst wenn die MFA auf dem neuen Smartphone erfolgreich funktioniert, können Sie das alte Gerät zurücksetzen oder die App dort löschen.