Spam, Phishing, Viren, Trojaner & Co.

Die Flut an unerwünschten Spam- und Phishingmails nimmt immer weiter zu und verursacht bei Systembetreibern und Anwendern Schaden. Unerwünschte E-Mails - die wir unter dem Oberbegriff Spam-/Phishing zusammenfassen - sind vielfältig:

Trojaner und Viren in E-Mail Anhängen sind darauf ausgerichtet, dass der Benutzer den Anhang öffnet und damit den PC mit Schadsoftware infiziert. Dadurch können Kriminelle den Computer ausspähen, Daten abgreifen und missbrauchen. Nicht nur im Anhang, sondern auch hinter Links in E-Mails können sich Schadprogramme verstecken.

Phishingmails sind betrügerische E-Mails, mit denen Kriminelle die Empfänger dazu verleiten wollen, persönliche Daten wie Passwort, Zugangsdaten, Bankverbindung, Kreditkartennummer preiszugeben. Sie spekulieren darauf, dass der unbedarfte Empfänger auf die getarnte E-Mail hereinfällt, keine Gefahr erkennt und seine Daten freiwillig angibt.

Spammails sind unerwünschte, oftmals reine Werbemails, die Ihnen unaufgefordert zugestellt werden. Sie werden in Form von Massenmails an Tausende von Benutzern geschickt und sind reiner Datenmüll, der die Mailsysteme belastet.

Scamming zielt darauf ab, vom Opfer Geld zu erbeuten. So werden etwa Millionengewinne in Aussicht gestellt, die aber erst nach Zahlung einer Gebühr ausgezahlt werden. Es können auch finanzielle Notlagen vorgetäuscht werden, um Opfer zur Geldzahlung zu bewegen. Dazu gehören ebenfalls Droh- und Erpressermails, die betroffene Personen einschüchtern und Geld einfordern.

Beim sogenannten "CEO-Fraud" werden E-Mails im Namen von Vorgesetzten und Führungskräften verschickt, welche die Empfänger zum Kauf und zur Weitergabe von Geschenkkarten-Codes (z. B. Apple Gift Cards) auffordern. Oft geben sie vor, der Absender sei unterwegs und nutze deshalb eine private Mailadresse. Die E-Mails betonen Dringlichkeit, bitten oft um Verschwiegenheit und verweisen auf ein besonderes Vertrauensverhältnis, um die Empfänger zum Kauf und zur Weitergabe der Geschenkkarten-Codes zu bewegen. Hinterfragen Sie solche Aufforderungen stets und kontaktieren Sie bei Unsicherheiten den angeblichen Absender direkt und auf anderem Wege.

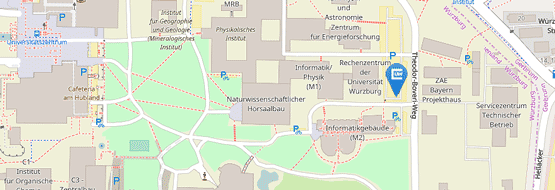

Anti-Spam-Maßnahmen des Rechenzentrum

Das Rechenzentrum setzt wirksame Anti-Spam-Mechanismen ein, um möglichst effektiv unerwünschten E-Mails auszufiltern und zu blockieren. Ziel ist es, die Daten und Systeme der Universität zu schützen. Trotz aller Maßnahmen können wir aber nicht verhindern, dass auch offensichtliche Spam-/Phishingmails unerkannt bleiben und an die Benutzer ausgeliefert werden.

Umgekehrt können auch gültige E-Mails fälschlicherweise als Spam-/Phishingmails eingestuft werden. Sofern es sich nicht um Trojaner handelt, werden die Mail - in einer neuen Mail verpackt - in die Mailbox ausgeliefert und können vom User eingesehen werden. Weiter Infos finden Sie auf der Themenseite Junk-E-Mail Behandlung.

Greylisting setzt das Rechenzentrum als zentrales Element in der Spam-Bekämpfung ein: die Zustellung von E-Mails aus verdächtigen Quellen wird verzögert, Spammer werden ausgebremst.

Tipps für Benutzer

Wenn Sie eine E-Mail erhalten haben, die Ihnen verdächtig vorkommt, achten Sie auf einen sensiblen Umgang:

- löschen Sie diese am besten ungeöffnet

- öffnen Sie keine Anhänge

- klicken Sie keine Links an

- antworten Sie nicht auf verdächtige E-Mails

- haben Sie Zweifel, ob eine E-Mail seriös ist, fragen Sie beim Absender nach

- geben Sie niemals persönliche Daten wie Passwort oder Zugangsdaten preis

Das Rechenzentrum fordert Sie niemals auf, Zugangsdaten per E-Mail zu senden. Schicken Sie keinesfalls Zugangsdaten per E-Mails !

Wenn Sie häufig Spam-/Phishingmails erhalten, prüfen Sie, ob Ihre Identität vielleicht öffentlich im Internet aufgetaucht ist. Weitere Infos auf unserer Webseite Datenleak.

Wenn Sie versehentlich auf einen unseriösen Link in einer Phishingmail geklickt oder einen infizierten Anhang geöffnet haben, müssen weitere Maßnahmen eingeleitet werden. Informieren Sie sich, was in einem solchen Fall zu tun ist auf unserer Seite Maßnahmen nach IT-Sicherheitsvorfall.

Betrüger werden immer raffinierter und manipulieren Spam-/Phishingmail so geschickt, dass Benutzer diese oftmals gar nicht als solche erkennen. So nutzen Cyberkriminelle Tricks, um eine E-Mail als vertrauensvoll erscheinen zu lassen, um dann Ihre persönlichen Daten abzugreifen oder um Schadsoftware unbemerkt auf Ihrem PC zu installieren.

- Sie gaukeln einen seriösen Absender vor: Sie denken, die E-Mail stammt von einer Ihnen bekannten Person und öffnen die E-Mail. Die Nachrichtenquelle (Quelltext) gibt mehr Infos über den wahren Absender, wobei die Nachrichtenquellen sehr technisch sind und Laien diese meist nicht interpretieren können.

- Der Betreff deutet auf eine legale E-Mail hin: Mail Quota überschritten, Verifizieren Sie Ihre E-Mailadressen. Überlegen Sie, ob das Anliegen plausibel ist.

- Links in der E-Mail verweisen auf gefälschte Webseiten, die aber dem Original sehr ähnlich sehen. Oft sehen Sie die wahre Adresse, wenn Sie nur die Maus auf dem Link positionieren.

- Links in E-Mails werden durch Short-URLs ersetzt, verschleiern die unseriöse URL und führen zu manipulierten Webseiten.

- Links und Anhänge enthalten Viren und Trojaner, die beim Anklicken Schadsoftware installieren.

- Die E-Mails sind gut formuliert und weisen kaum spachliche Mängel auf

- Bewerbungstrojaner: E-Mails, die nach außen wie eine seriöse Bewerbung aussehen, Anhänge sind als Lebenslauf oder Bewerbung getarnt und enthalten Viren und Trojaner

Im Zweifelsfall lieber eine verdächtige E-Mail löschen. Bei wichtigen E-Mails können Sie auch einfach beim Absender - mit einer neuen Mail oder telefonisch - nachfragen.

Sie können uns eine verdächtige E-Mail, die auch für andere Benutzer gefährlich sein kann, melden.

Bitte leiten Sie uns die Spam-/Phishingmail ALS ANHANG weiter an phishing@uni-wuerzburg.de.

Nur dann liegt uns der Mail-Header der Spam-/Phishingmail vor, wir können ihn auswerten und präventive Maßnahmen einleiten.

So funktioniert das Weiterleiten als Anlage:

Thunderbird: E-Mail im Posteingang markieren - rechte Maus - Weiterleiten als - Anhang

Outlook: E-Mail markieren - oben Registerkarte "Start" - Button "Weitere" (= Symbol rechts neben Weiterleiten) - Als Anlage weiterleiten

Apple Mail: E-Mail im Posteingang markieren - rechte Maus - Als Anhang weiterleiten

Outlook im Web: Schreiben Sie eine neue Mail. Ziehen Sie die Spam-/Phishingmail per Drag & Drop aus dem Posteingangsmenü in die neue Mail rein.

Sie erhalten auf Ihre Meldung außer einer automatischen Rückantwort meist keine individuelle Antwort mehr von uns. Die Meldung fließt dennoch in unsere Anti-Spam-Maßnahmen ein.

Das Rechenzentrum unternimmt keine Schritte, um Droh-, Erpresser- und sonstige illegale E-Mails zur Anzeige zu bringen.

Bitte wenden Sie sich bei Fragen zu strafrechtlichen Ermittlungen an das Justiziariat der JMU.

Spam-Abwehr durch Benutzer

Wenn Sie von bestimmten Absendern wiederholt mit unerwünschten E-Mails belästigt werden, können Sie selbst die Absendeadresse in Ihrem Mailprogramm auf die Junk- oder Blockierliste (Ausschlussliste, Blacklist) setzen. Je nach Konfiguration werden die unerwünschten E-Mails gelöscht, in einen Junkordner verschoben oder gar nicht zugestellt.

Die von den Posteingangsservern der Universität akzeptierten E-Mails werden einer Spam-Bewertung unterzogen. Dabei wird mit Hilfe des Tools SpamAssassin die Spam-Wahrscheinlichkeit geprüft und eine zusätzliche Header-Zeile der Gestalt hinzugefügt: X-Spam-Level: *******

Dabei ist die Anzahl der Sterne ein Maß für die Wahrscheinlichkeit, dass es sich um eine Spammail handelt. Je mehr Sternchen, um so wahrscheinlicher ist es eine Spammail. Diesen Wert können Sie über Filterregeln in Ihrem Mailprogramm auswerten und die Spam-Abwehr verbessern.

Leider kann die Spam-Bewertung nicht präzise entscheiden, ob es sich um eine erwünschte Mail oder um eine ungewollten Spam-Mail handelt, sondern nur nach heuristischen Verfahren eine Bewertung vornehmen.

- Regel: Prüfen Sie Absender und Inhalt jeder Nachricht auf Plausibilität.

- Regel: Machen Sie sich damit vertraut, wo Sie die tatsächliche Webadresse hinter einem Link (z. B. am PC oder Laptop im Tooltip oder in der Statusleiste) finden.

- Regel: Identifizieren Sie den Wer-Bereich (fett und farbig hinterlegt).

- Regel: Prüfen Sie, ob der Wer-Bereich zur (vermeintlich) legitimen Nachricht passt und korrekt geschrieben ist.

- Regel: Wenn Sie den Wer-Bereich nicht eindeutig beurteilen können, sollten Sie weitere Informationen einholen, z. B. mittels einer Suchmaschine.

- Regel: Prüfen Sie das Dateiformat des Anhangs.

- Regel: Wenn Sie den Anhang nicht eindeutig beurteilen können oder unsicher sind, ob Sie genau dieses Format vom Empfänger erwarten, sollten Sie weitere Informationen einholen, z. B. mittels Kontaktaufnahme. Nutzen Sie dafür nicht die Kontaktdaten aus der Nachricht.

Quelle: Phishing und andere betrügerische Nachrichten erkennen von SECUSO

Für weiterführende Informationen zum Thema Spam und Phishing empfehlen wir die Webseiten des BSI für Bürger - Suchbegriff Spam oder Phishing sowie die der Forschungsgruppe SECUSO (Security • Usability • Society).

An dieser Stelle auch der Hinweis auf die Online-Kurse IT-Sensibilisierung des Referats Personalentwicklung u.a. mit Informationen zum Thema "Spam und Phishingmails".

Externe Schulungsmaterialien

Deutsche Erklärvideos

Absender prüfen & gefährliche Anhänge erkennen

Englische Erklärvideos

Verifying sender & detecting dangerous attachments

Weitere Materialien