Betrieb privater Endgeräte im Hochschulnetz

Private Endgeräte

Im Hochschulnetz dürfen Endgeräte (mit Ausnahme des uniweiten WLANs und des vom RZ betriebenen VPN-Zugangs) nur unter Kenntnis und Zustimmung des jeweils lokal zuständigen IT-Veantwortlichen betrieben werden. Dabei ist es unerheblich, ob ein Endgerät über die Universität oder privat beschafft wurde. Im Gegensatz zur Nutzung dienstlich beschaffter Endgeräte werfen privat beschaffte Endgeräte bei der Anbindung an das Hochschulnetz zusätzliche Fragestellungen wie Zuständigkeiten, dienstlicher/wissenschaftlicher Bezug, Pflegeaufwand, Erhalten eines sicheren Betriebszustands oder einer Protokollierung und Auswertung von Verkehrsdaten im Bedarfsfall. Aus diesen Gründen verbieten viele Hochschulen den Einsatz privater Endgeräte im internen Datennetz grundsätzlich.

Die Realität an der Universität sieht aber dahingehend aus, dass eine Vielzahl privater Endgeräte im Hochschulnetz betrieben wird. Gründe hierfür sind:

- Das private Endgerät ist leistungsfähiger als der dienstlich zur Verfügung gestellte Arbeitsplatz.

- Das private Endgerät ermöglicht überhaupt erst einen eigenen Arbeitsplatz.

- Private Latops ermöglichen ein mobiles Arbeiten und dienstlich wird kein Laptop zur Verfügung gestellt.

- Die exklusive Nutzung eines Systems für Arbeiten von Studierenden kann evtl. nicht über längere Zeiträume garantiert werden.

- ...

Ob in einem Subnetz des Hochschulnetzes der Betrieb privater Endgeräte zulässig ist bzw. unter welchen Randbedingungen, wird vom lokalen IT-Verantowrtlichen in Abstimmung mit dem zuständigen IT-Bereichsmanager festgelegt. Vor einem Zugang müssen dem Nutzer diese Randbedingungen durch den IT-Verantwortlichen verdeutlicht werden und der Nutzer muss diese akzeptieren. Sinnvollerweise sollten die zugrundeliegenden Informationen und die Zustimmung schriftlich festgehalten werden.

Über obige Regelungen hinaus dürfen private Handys aber für die Multifaktorauthentifizierung zur Nutzung von IT-Diensten der Universität genutzt werden.

Ehe ein privat beschafftes Endgerät an das Hochschulnetz angeschlossen werden kann braucht der Netzverantwortliche grundsätzliche Informationen. Diese dienen als Entscheidungshilfe, ob (und unter welchen Randbedingungen) ein Endgerät an das Hochschulnetz angeschlossen werden kann. Diese notwendigen Informationen umfassen dabei:

- Die Kontaktdaten des Nutzers

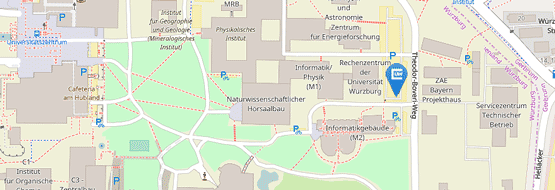

- Den Aufstellungsort des Endgeräts (mit Raumnummer und Netzwerkdose)

- Die Art des Geräts und des Betriebs (Laptop/Stand-PC, Arbeitsplatz/Server, ...)

- Die MAC-Adressen der Netzwerkschnittstellen (TP, WLAN)

- Eingesetztes Betriebssystem

- Nutzungszweck / voraussichtliche Nutzungsdauer

- Wer kümmrt sich als Systemverantwortlicher um die Pflege des Geräts?

- Vom Netzverantwortlichen zugeteilte IP-Adresse/DHCP-Pool

- Gibt es eine Kostenübernahme durch den Bereich/Lehrstuhl?

Auch für privat beschaffte Endgeräte gelten beim Betrieb im Hochschulnetz die "Benutzungsordnung für Informationsverarbeitungssysteme der Universität Würzburg", "Benutzungsordnung für das Hochschulnetz der Universität Würzburg" und die "Richtlinien zum Betrieb und Aufbau von WWW-basierten Informationssystemen an der Universität Würzburg". Die verschiedenen Ordnungen können unter https://www.rz.uni-wuerzburg.de/infos/benutzungsordnung-und-konzepte/ eingesehen werden. Zusätzlich können noch lokale Regelungen zum Tragen kommen.

Es ist Aufgabe des Netzverantwortlichen, den Nutzer auf die Einhaltung der verschiedenen Ordnungen und Regelungen hinzuweisen.

Der Nutzer (bzw. der Systemverantwortliche) ist für den sicheren Betrieb des Endgeräts verantwortlich. Hierzu gehört die Einrichtung automatischer Online-Updates für das Betriebssystem und Applikationen, Installation eines geeigneten AnitVirus-Programms mit regelmäßigen, zeitnahen Updates und je nach Bedarf einer persönlichen Firewall auf dem Endgerät. Die getroffenen Einstellungen sind periodisch vom Nutzer (bzw. Systemverantwortlichen) zu überprüfen um eventuelle Fehlerzustände in diesen kritischen Bereichen zu erkennen.

Für den Einsatzzweck nicht benötigte Netzdienste und -protokolle sind zu deaktivieren. Insbesondere ist auf eine korrekte Konfiguration des Netzwerks (DHCP, keine Netzbrücken zwischen verschiedenen Netzschnittstellen) zu achten.

Der Zugang zum Gerät ist durch geeignete Maßnahmen (z.B. Passwort) zu schützen.

Es ist Aufgabe des Netzverantwortlichen, die genannten grundsätzlichen Einstellungen initial zu kontrollieren. Dazu muss der Netzverantwortliche (im Beisein des Nutzers) auf das Endgerät zugreifen können. Änderungen an den grundsätzlichen Einstellungen dürfen nur in Absprache mit dem Netzverantwortlichen vorgenommen werden.

Im Fehlerfall kann die Zugangsberechtigung durch den Netzverantwortlichen bzw. IT-Bereichsmanager bis zur Behebung widerrufen werden.

Sinnvollerweise sollte der abgenommene Grundzustand des Endgeräts in geeigneter Weise dokumentiert werden.

Bei einem privat beschafften Endgerät kann die Universität keine Haftung für Schäden am Endgerät oder den sich darauf befindlichen Daten übernehmen. Es liegt in der Verantwortung des Nutzers geeignete Maßnahmen (z.B. Backups, Sicherung auf Netzlaufwerke, abschließen des Raumes) zu ergreifen.

Vor einem Einsatz des privaten Endgeräts muss abgeklärt werden, ob mit diesem besonders schutzwürdige Daten verarbeitet werden sollen. Bei der Verarbeitung personenbezogener Daten besteht die Verpflichtung, die jeweils geltenden datenschutzrechtlichen Bestimmungen zu beachten. In Abhängigkeit zur Schutzwürdigkeit sind geeignete Schutzmaßnahmen zu ergreifen. Dies kann z.B. auf einem mobilen Endgerät dazu führen, dass die Daten auf diesem nicht oder nur in verschlüsselter Form transportiert werden dürfen. Eventuell können die Daten nur Offline oder in einem abgeschotteten Netz bearbeitet werden.

In den Lizenzbedingungen von Software wird (neben einer Vielzahl weiterer Varianten) oftmals explizit zwischen "Home-" und "Officeeinsatz" der Software unterschieden. Bei letzterem wird stellenweise zwischem "kommerziellen" Einsatz und Einsatz in "Forschung undLehre" unterschieden. Somit kann Software, die für den privaten Heimeinsatz kostenfrei ist, im Kontext des "Officeeinsatzes" im Hochschulnetz unter eine kostenpflichtige Lizenzbedingung fallen. Ebenso kann es sein, dass eine auf einem Laptop eingesetzte und für das Hochschulnetz lizenzierte Software nicht im privaten Umfeld zuhause genutzt werden darf. Es ist Aufgabe des Nutzers zu überprüfen, ob die verwendeten Lizenzen die gewünschten Einsatzszenarien abdecken und gegebenenfalls zusätzliche Lizenzen über seinen Bereich zu beantragen.

Bei der Nutzung des zentralen Softwareangebots des RZ (Applikationen im Nnovellnetz, Software aus dem Webshop) können Kosten anfallen. Falls für Softwarelizenzen Kosten entstehen, so sind diese durch den Bereich zu tragen.

Bei Entfallen der Nutzungsgrundlage ist die im Rahmen der Nutzung installierte Software entsprechend den jeweils gültigen Lizenzbedingungen zu deinstallieren. Dienstlich erworbene Softwarelizenzen verbleiben nach der Nutzung im Eigentum der Universität.

Nicht lizenzierte Software kann Schadensersatzforderungen der Lizenzgeber nach sich ziehen. Für die Lizenzpflicht ist bereits die Installation einer Software hinreichend!

Es ist die Aufgabe des Verantwortlichen vor Ort, den Nutzer auf die Lizenzproblematik hinzuweisen.

Für den Anschluss eines Endgeräts ans Hochschulnetz ist ein Eintrag in der Komponentendatenbank des Rechenzentrums notwendig. Aus dieser heraus werden dann für eingetragene Endgeräte automatisiert Einträge in den zentralen DHCP- und DNS-Server des Rechenzentrums erstellt. Für den Eintrag sind personenbezogene Informationen wie Kontaktinformationen, MAC-/IP-Adresse, ... notwendig.

Zusätzlich kann zur Erbringung eines ordnungsgemäßen Rechen- und Netzbetriebs eine elektronische Protokollierung von Verkehrsdaten notwendig sein. Im Fehlerfall, bei Verdacht von Mißbräuchen und bei Sicherheitsvorfällen müssen die mit der Administration betrauten Mitarbeiter des Rechenzentrums oder der zuständige IT-Bereichsmanager nach Absprache mit dem Datenschutzbeauftragten Zugriff auf die Daten des Nutzers nehmen können.

Es ist die Aufgabe des Netzverantwortlichen, den Nutzer über diese Punkte zu informieren. Der Nutzer muss seine Zustimmung zu diesen Anforderungen per Unterschrift erklären.

Das Beispielformular geht auf die vorher genannten Punkte ein. Bitte beachten Sie, dass das Beispielformular einen ersten Prototypen darstellt und als Diskussionsgrundlage / Ideengeber fungieren soll.